بروتوكول CIFS

اختصار الى (Common Internet File System)

1:- اي نظام ملفات الإنترنت الشائعة و هو بروتوكول اكتسب شعبية في جميع أنحاء العالم عام 2000 ، وهو بروتوكول تبادل الملفات القائم على بروتوكول الإنترنت.

كان بروتوكول CIFS مدعوم من قبل أنظمة التشغيل مثل windows ، Unix و Linux. استخدم CIFS نموذج برمجة العميل والخادم الذي يقدم فيه برنامج العميل طلبًا لبرنامج الخادم عادة من كمبيوتر آخر وذلك للوصول إلى ملف أو تمرير رسالة إلى برنامج يتم تشغيله في كمبيوتر الملقم. يأخذ الخادم الإجراء المطلوب ويعرض النتيجة.

كان بروتوكول CIFS مدعوم من قبل أنظمة التشغيل مثل windows ، Unix و Linux. استخدم CIFS نموذج برمجة العميل والخادم الذي يقدم فيه برنامج العميل طلبًا لبرنامج الخادم عادة من كمبيوتر آخر وذلك للوصول إلى ملف أو تمرير رسالة إلى برنامج يتم تشغيله في كمبيوتر الملقم. يأخذ الخادم الإجراء المطلوب ويعرض النتيجة.

بروتوكول NFS

اختصار الى (Network File System)

طورته شركة Sun Microsystems في ثمانينيات القرن الماضي ، وتديره الآن فريق IETF. تم استخدام NFS في الأصل أكثر في أنظمة تشغيل Unix و Linux ، بينما تم استخدام CIFS و SMB لنظام Windows.

NFS هو تطبيق خادم-عميل يسمح بمشاركة الملفات بين الخوادم وأجهزة سطح المكتب وأجهزة الكمبيوتر المحمولة والأجهزة الأخرى. باستخدام NFS ، يمكن للمستخدمين تخزين وعرض وتحديث الملفات عن بعد كما لو كانوا على جهاز الكمبيوتر الخاص بهم.

مع CIFS / SMB ، يطلب برنامج العميل ملفًا من برنامج خادم موجود على كمبيوتر آخر ، ويستجيب الملقم.

بروتوكول SMB\CIFS

SMB اختصار الى (Server Message Block)

لقد كان بروتوكول شبكة طبقة التطبيقات SMB موجودًا منذ الثمانينيات. تم تطوير SMB في IBM ، سمح لأجهزة الكمبيوتر بقراءة وكتابة الملفات عبر شبكة محلية. على الرغم من أن CIFS و SMB غالباً ما يتم استخدامهما بالتبادل الملفات ، فقد تم تقديم بروتوكول CIFS من قبل Microsoft في أنظمة تشغيل Windows القديمة كنسخة محدثة من “SMB”.

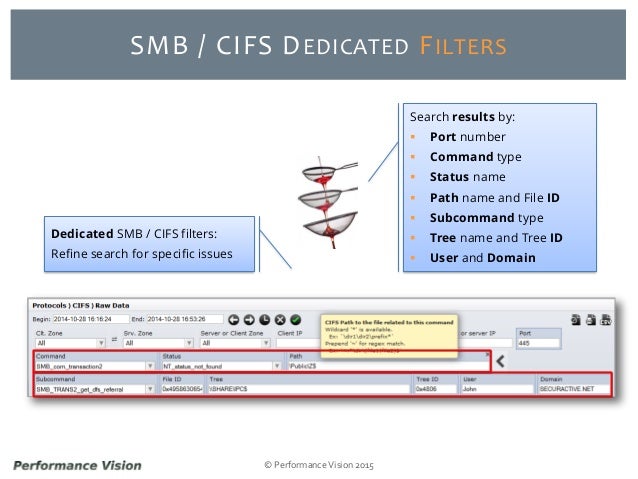

استخدم CIFS بروتوكول TCP / IP الخاص بالإنترنت وتم اعتباره مكملاً لبروتوكولات تطبيقات الإنترنت الموجودة ، مثل بروتوكول نقل الملفات ( FTP ) وبروتوكول نقل النص التشعبي ( HTTP ). ومع ذلك ، فقد كان CIFS يُعتبر بروتوكولًا متجددًا، و لديه مشكلات تتعلق بوقت استجابته على الشبكة حيث كان من الصعب أيضًا الحفاظ على البروتوكول آمنًا نظرًا لوجود عدد كبير من الأوامر والأوامر الفرعية التي تتم معالجتها.

تم استبداله عندما قامت شركة Microsoft بإدخال SMB في أنظمة التشغيل Windows 2000 و Windows XP و Windows Server 2003 و Windows Server 2003 R2. تم فيما بعد استخدام إصدارات محدثة من البروتوكول في نظام التشغيل Windows Vistaو Windows Server 2008 و Windows 7 و Windows Server 2008.

قدمت SMB 2.0 ، التي تم تقديمها في نظام التشغيل Windows في عام 2006 ، تحسينات في الأداء عبر SMB 1.0 من خلال تقليل عدد الأوامر والأوامر الفرعية من أكثر من 100 إلى 19. وتضع مواصفات الاصدار 2.0 إجراءات متعددة في طلب واحد لتقليل عدد الرحلات ذهابًا وإيابًا للطلبات المقدمة بين العميل والخادم.

تم تقديم SMB 3.0 في Windows 8 و Windows Server 2012 وأطلق SMB Direct و SMB Multichannel و SMB Transport Failover. كما قدم أيضًا آليات أمان أفضل ، مثل التشفير من طرف إلى طرف وخوارزمية معيار التشفير المتقدم ( AES ).

يدعم SMB 3.1.1 ، الذي أصبح متوفرًا في Windows 10 و Windows Server 2016 ، تشفير AES 128 GCM و AES 128 CCM . ويستخدم أيضًا التجزئة SHA-512 للتحقق من سلامة البيانات.

في النهاية:

يعتبر CIFS الآن قديماً للغاية و عفا عليه الزمن ، لأن معظم أنظمة تخزين البيانات الحديثة تستخدم أقوى بروتوكولات SMB) Message Block Protocol 2.0) و 3.0 NFS) file-sharing protocols) وهي بمثابة ترقيات و تحديثات رئيسية لـ CIFS.

امر تشغيل smb sc config ianmanworkstation depend= bowser/mrxsmb10/mrxsmb20/nsi sc

config mrxsmb20 start=auto

_____---------------------------------------------------------------------------------------